信息集成

PDM(Product Data Management System,即产品数据管理系统)和ERP(Enterprise Resource Planning ,即企业资源计划)是当前先进制造技术群中涉及企业管理和信息化建设的两个重要技术领域。在理论上,PDM能够集成并管理所有与产品相关的信息及与产品相关的过程。

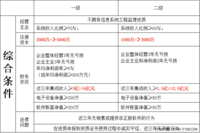

中国的软件硬件服务商多如牛毛,而这些服务商的资质却参差不齐。自从1999年底正式颁布实施的《计算机信息系统集成资质管理办法》(下称“管理办法”)以来,中国IT服务业经过十多年的时间原有资质认证有关的管理办法已经明显落后于业界的普遍水平。

市场上一些预测认为云计算和SaaS会终结系统集成商。此话也有一定理论依据,毕竟同大型遗留的本地系统作斗争是这些系统集成商的生计所在。而如今,如越来越多的企业将其业务转移到云端,对于这类工作的需求就下降了。

中国的信息化建设取得了巨大成就,集成企业取得了长足的进步。拥有集成资质的企业逐步成为我国信息化建设的主力军,他们的成长和壮大,对规范系统集成市场,推进信息化建设,保证信息系统的安全和质量,确保国家信息化战略的实施起到了不可替代的作用。

信息化项目建设正在大部分企业中如火如荼的进行着。但是由于前期规划不足等原因,不少企业正面临着一个比较严重的问题。企业可能有多个信息化管理系统,而这多个系统之间却相互独立工作,缺乏应有的协调。

2008年的9月23日,IBM在中国庆祝DB2 25周年。用邓宏的话说,“今天,我们的目的非常明确。第一,要对DB2 25年的发展做一个回顾。第二,希望透过对DB2 25年历史的回顾,除了给大家概括IBM在IOD(Information ON Demand,信息随需应变)、数据库技术等各方面最新的进展外,还希望与大家一起梳理、思考、展望数据库技术的未来。”

“浏览器助手(BHO)”是最常见的可被黑客利用的对象。它一般用来监测用户的页面导航情况以及监控文件下载。BHO一般是在用户不知情的情况下被安装在系统中的,由于它可以将外界的信息存入你的系统,因此对网络安全来说是一个威胁。有些人利用BHO对象开发出了间谍软件,并尽量将起隐藏起来。一般来说,间谍软件都会不断变种,尽量避免被流行

如今,越来越多的服务器、工作站和个人电脑开始使用Linux,电脑病毒制造者也开始攻击这一系统。尽管我们所熟知的威力强大的计算机病毒并不会损坏Linux服务器,但却可能传播给和它接触的装有Windows系统的计算机。在实际工作中病毒经常栖息于linux系统中,虽然不会对该系统造成什么危害,但是却可以充当windows系统病毒的司令部,使查杀网络中win

网络防火墙无法看到的,不仅仅是SSL加密的数据。对于应用程序加密的数据,同样也不可见。在如今大多数网络防火墙中,依赖的是静态的特征库,与入侵监测系统(IDS,Intrusion Detect System)的原理类似。只有当应用层攻击行为的特征与防火墙中的数据库中已有的特征完全匹配时,防火墙才能识别和截获攻击数据。

现在大多数防火墙都定义了安全级别,为了给不同需要的用户不同的安全控制,但是很多用户并不是特别懂这些,为了安全,就盲目的把安全级别调整到“高安全级”,认为安全级别越高越好。其实不是这样。如果你的电脑太安全了,你会发现网络游戏就无法启动了,而且视频程序也就无法访问到网上的视频文件了(这对于ADSL用户是一个极大损失)。那么到底各

近年来,翔鹭石化企业(厦门)有限公司全力升级企业信息网络,取得了良好效应,在行业内和厦门地区都引起了不小的反响,更为企业追求卓越、基业长青奠定了更好的基础。

last命令输入的信息来自/var/log/wtmp。这个文件详细地记录着每个系统用户的访问活动。但是有经验的入侵者往往会删掉/var/log/wtmp以清除自己非法行为的证据,但是这种清除行为还是会露出蛛丝马迹:在日志文件里留下一个没有退出操作与之对应的登录操作(因为在你删除wtmp的时候,你的登录记录就没有了,但是你待会儿登出,系统还是会把你记下来

现在有一个有趣的问题:怎样让防火墙拒绝/检测到它。我很清楚你需要一个有严格策略的牢固的应用网关级防火墙。email放在集中的的email服务器上,DNS只响应WWW/FTP代理请求。但是,这还不够。一个攻击者能窜改邮件头并执行X-Headers中的已加密的命令或者使HTTP证明变成相反的WWW-SHELL(这很简单)。有规律地用有效的工具检查DNS WWW日志/缓冲也

用于建立设备文件。只有root能使用这个命令建立设备文件。其参数是文件名,字母c或b分别代表字符特别文件或块特别文件,主设备号,次设备号。块特别文件是像磁带,磁盘这样一些以块为单位存取数据的设备。字符特别文件是如像终端,打印机,MODEM,或者其它任何与系统通讯时,一次传输一个字符的设备,包括模仿对磁盘进行字符方式存取的磁盘驱动

从路由信息的获得方式来看,定位服务器包括静态路由和动态路由两种。静态路由是指定位服务器之间以及软交换服务器和定位服务器之间路由信息的静态配置。由于软交换服务器与定位服务器一般都是有静态IP地址的,因此可以在定位服务器和软交换服务器中保存用户号码和IP地址的对应关系。为了克服静态路由灵活性差等缺点,不同的厂商采用TRIP(Telepho

成熟的系统网管对邮件系统、数据库系统、WEB系统的主机、进程、可用性等进行监测管理功能非常强大,对网络设备的管理功能较弱,它和设备网管不属于同一个范畴。以数据库为例,系统网管可以对所有数据库的的几百种性能指标进行深入监测,支持业界主流数据库如Oracle、SQL Server、Informix、MySQL、Sybase、DB2等,监测参数包括数据库文件系统、

备份工作站的工作目录。该目录又称机器目录,没有确定的目录名,包含全部注册表文件(System.dat、User.bat等)、启动配置文件和Win.com、System.ini、Win.ini等。其明显特征是教学网络中有多少台学生机,就有多少个这样的目录(一般名称为xx01、xx02、xx03……)。由于这些工作目录包括系统注册表、启动配置文件等关键性文件,并且是面向用户的,因

- 40位软件名人榜单出炉,60后占半壁江山!

- 于企业应用程序而言,Go比Java更明智!

- 从0到700万,钉钉只用3年,原因就是快准狠!

- 网络间谍竟持续8年活跃于中国 终被成功捕获

- "漏洞攻击拦截"功能助火绒企业产品C位出道

- MWC 2018上海:大量5G智能概念产品亮相

- 三大角度PK,Go语言和Node.js谁胜谁负?

- 思科曹图强:勒索软件将打破安全防御平衡

- 服务器价格指导 6月双路塔式服务器选购

- 佳能全力助推 设计研究院文印转印升级

- 安装到部署 火绒安全企业新品究竟有多"简"?

- 618盛况空前 斐讯商城祭出了“杀手锏”

- 玩转toB安全市场! 火绒企业安全产品评测

- 速看 斐讯天天链N1“掘金”上手攻略完整版

- 40位软件名人榜单出炉,60后占半壁江山!

- 区块链原理是什么?如何开发区块链程序?

- 区块链技术的这些特征 你都了解哪些?

- 于企业应用程序而言,Go比Java更明智!

- Java生态系统面临的最大问题是质量恶化

- 6.18大促全场大放价! 斐讯祭出几款无线神器